De acordo com as Leis 12.965/2014 e 13.709/2018, que regulam o uso da Internet e o tratamento de dados pessoais no Brasil, ao me inscrever na newsletter do portal DICAS-L, autorizo o envio de notificações por e-mail ou outros meios e declaro estar ciente e concordar com seus Termos de Uso e Política de Privacidade.

Protegendo o serviço de resolução de nomes ( DNS )

Colaboração: Alexandro Silva

Data de Publicação: 17 de outubro de 2013

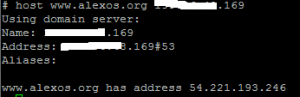

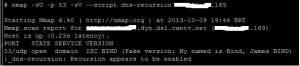

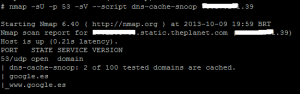

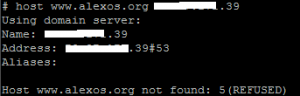

Falhas geradas por erros de configuração no DNS (servidor de resolução de nomes) são comuns, além disso, ataques direcionados contra esse serviço são dificeis de identificar podendo causar sérios problemas à infraestrutura, alguns exemplos de vulnerabilidades são DNS Server Recursive Query Cache Poisoning (CVE-2008-1447) e DNS Cache Snooping.

Elas permitem que um invasor identifique os domínios acessados dentro da organização ou execute ataques de envenenamento de cache por meio de consultas (queries) UDP recursivas, usando o serviço de DNS do host vulnerável para ataques de DoS contra outras redes, também conhecido como DNS Amplification.

Comandos como dig,nslookup e host ou ferramentas como Nmap,dnsrecon e o site dnsinspect podem ser utilizados para checar as configurações do serviço DNS.

Defesa

O hardening necessário para defender-se contra tentativas de consulta recursiva é muito simples, basta adicionar ou modificar as linhas abaixo dentro da diretiva options no arquivo /etc/named/named.conf (RedHat e derivados) ou /etc/bind/named.conf.options (Debian e derivados).

Exemplo named.conf

options {

...

additional-from-cache no;

allow-query { none; };

recursion no;

};

Exemplo named.conf.options

options {

auth-nxdomain no; #RFC1035

additional-from-cache no;

listen-on { 127.0.0.1; 192.168.0.1; };

allow-query { none; };

allow-recursion { none; };

version none;

};

Além dessa solução recomendo o DNSSec para defender-se contra ataques de DNS Cache Poisoning. Criar regras no iptables e PF também pode ser utilizado para mitigar esse ataque.

Conclusão

Outras medidas importantes são restringir os hosts que podem fazer transferência de zonas e a implantação de um HIDS para auxiliar na identificação, alerta e interrupção de tentativas de ataques direcionados para o DNS e outros serviços.

Referências

- RFC1034-Domain Names - Concepts and Facilities

- RFC1035-Domain Names - Implementation and Specification

- RFC4033-DNS Security Introduction and Requirements

- RFC5936-DNS Zone Transfer Protocol (AXFR)

- The Hitchhiker s Guide to DNS Cache Poisoning

- DNS Amplification Attacks

- CVE-2008-1447

- CVE-1999-0024

- Understanding Kaminsky's DNS Bug

- Mitigating DNS Cache Poisoning Attacks with iptables

- UDP Randomize port selection Patch

- NMAP NSE - dns-cache-snoop

- NMAP NSE - dns-recursion

- DNSSec

Adicionar comentário

This policy contains information about your privacy. By posting, you are declaring that you understand this policy:

- Your name, rating, website address, town, country, state and comment will be publicly displayed if entered.

- Aside from the data entered into these form fields, other stored data about your comment will include:

- Your IP address (not displayed)

- The time/date of your submission (displayed)

- Your email address will not be shared. It is collected for only two reasons:

- Administrative purposes, should a need to contact you arise.

- To inform you of new comments, should you subscribe to receive notifications.

- A cookie may be set on your computer. This is used to remember your inputs. It will expire by itself.

This policy is subject to change at any time and without notice.

These terms and conditions contain rules about posting comments. By submitting a comment, you are declaring that you agree with these rules:

- Although the administrator will attempt to moderate comments, it is impossible for every comment to have been moderated at any given time.

- You acknowledge that all comments express the views and opinions of the original author and not those of the administrator.

- You agree not to post any material which is knowingly false, obscene, hateful, threatening, harassing or invasive of a person's privacy.

- The administrator has the right to edit, move or remove any comment for any reason and without notice.

Failure to comply with these rules may result in being banned from submitting further comments.

These terms and conditions are subject to change at any time and without notice.

Comentários