De acordo com as Leis 12.965/2014 e 13.709/2018, que regulam o uso da Internet e o tratamento de dados pessoais no Brasil, ao me inscrever na newsletter do portal DICAS-L, autorizo o envio de notificações por e-mail ou outros meios e declaro estar ciente e concordar com seus Termos de Uso e Política de Privacidade.

Introdução a invisible web

Colaboração: Noilson Caio Teixeira de Araújo

Data de Publicação: 09 de agosto de 2011

Existem vários repositórios de informações que os motores de buscas não conseguem enxergar, ou seja, diferente das páginas convencionais e visíveis, a invisible web, termo dado a este tipo de prática, tem sua base de dados inacessível aos softwares que criam os índices dos motores de busca. Estima-se que esta rede seja mil vezes maior do que se imagina, e isso não significa apenas grandeza e sim, qualidade. Várias informações sobre o que ocorre nos bastidores de grandes pesquisas de alguns dos gigantes do mercado mundial , pesquisas avançadas, documentações acadêmicas fazem parte do conteúdo mascarado pelas redes de profundidade. Claro, a possibilidade de anonimato proporcionado por estas redes favorece a proliferação e troca de conteúdos obscuros e criminosos.

A empresa BrightPlanet é uma das pioneiras no ramo de garimpagem de dados valiosos a partir da invisible web. E vem há décadas ajudando na guerra contra o terrorismo, escondendo e encontrando informações. Comercialmente, as empresas focam nas fontes abertas de inteligência, que é um metódo de processamento de informação, para aquisição de informações de fontes públicas e analisá-las com o intuito de produzir mecanismos com fins comercias. A maioria das informações é mantida por instituições acadêmicas, e tem uma qualidade superior de resultados de pesquisas.

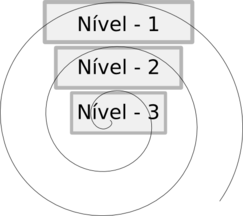

Se dividirmos o conteúdo da internet em 2 camadas, camada de superfície e camada de profundeza, cada uma com suas devidas sub-camadas, podemos perceber que a medida em que descemos na estrutura, mais próximo da obscuridade chegaremos. Alguns autores costumam fazer comparativos a estrutura de um iceberg, onde a pequena porção emersa equivale ao conteúdo convencional encontrados pelos mecânismos de superfície.

|

| Ilustração das camadas e alguns de seus motores |

NAVEGANDO

Levando em consideração a grandeza da invisible web ou também conhecida como deep web, este documento divide o acesso à rede em alguns tópicos principais levando em consideração as técnicas utilizadas para esconder as informações e o nível de anonimato no acesso a elas. Três níveis básicos serão utilizados, assim como demonstra a figura 1. O nível 1 equivale a camada que chamaremos de camada de mineração legal, nível 2, camada anônima e nível 3 que será denominada de camada da escória. O conteúdo dessa zona se caracteriza por não ser indexado, não existem ligações/links externos, protegido por senha ou criptografado, scripts e conteúdo não HTML.

|

| Figura 1 - Níveis |

CAMADA DE MINERAÇÃO LEGAL

Nesta camada encontraremos os mecanismos de buscas que varrem uma parte superficial, mas considerável, das redes de profundidade. Quando estes sites são consultados, o retorno é de forma de páginas web dinâmicas que tem um endereço único que permitem que eles sejam recuperados mais tarde, porém não são persistentes. Sites que habitam o nível 1 das deep webs se aprofundam mais no conteúdo do que os sites tradicionais de superfície.

Completeplanet.com é um site que usa um sistema de busca tanto nos sites de superfícies como nos de profundidades para consultas de textos, que segundo o mesmo, são mais de 70.000 (setenta mil) bancos de dados e sistemas de buscas especializados.

CAMADA ANÔNIMA

Não é uma regra ser anônimo neste nível, mas os conteúdos nele encontrado, são passíveis de auditoria superior pelos órgãos de segurança, FBI por exemplo. É comum encontrar grupos radicais, tais como terroristas e grupos racistas, manuais de como matar alguém e não deixar rastros, fontes de informações controversas e redes de pedofilia. Em alguns casos, os dados são criptografados e é necessário a troca de chaves, facilitando a troca de dados entre pessoas de forma transparente. Para isso, são usados aplicativos/proxys descentralizados para torná-lo menos vulnerável a ataques e ou auditoria, se usado em darknet é muito difícil de ser detectado. Já que neste modo, os dados são compartilhados apenas por determinados membros de um grupo. Uma darknet pode utilizar de todos os artifícios de uma rede privada virtual (VPN). Pirataria, publicações de imagens não autorizadas, uma prática comum dos fotógrafos especializados em celebridades, hackers e traficantes de drogas, são outros exemplos encontrados neste nível.

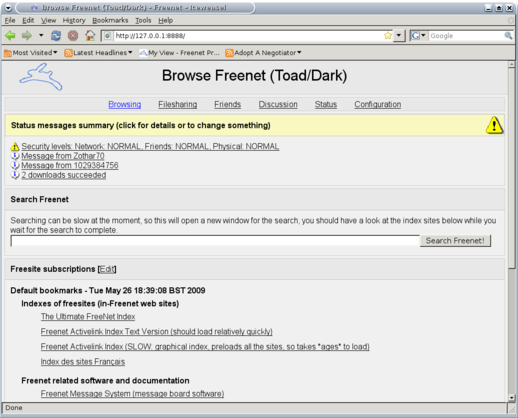

Programas como o Tor Project e o FreeNet Project, são softwares gratuitos que formam um sistema aberto de redes que auxiliam a defender um usuário de qualquer forma de vigilância, que segundo eles é uma forma de ameaça a liberdade pessoal. Por mais que grupos ativistas usem estas redes para reportarem abusos sofridos, a partir de uma zona de perigo e que militares protejam suas comunicações, estes programas proporcionam compartilhamento e acesso à camada seguinte, a camada da escória

CAMADA DA ESCÓRIA

O ditado popular: "quem procura acha", definiria de forma simples este nível, que impressiona às vezes pela facilidade de encontrar informações perturbadoras, com menos de 5 cliques objetivos, você pode acessar um álbum de vídeos com nudez de menores, compartilhado de forma anônima por usuários e/ou grupos que usam o FreeNet Project e o Tor Project, por exemplo. Também é possível encontrar traficantes de humanos, criminalidade profissional, cientistas renegados, portadores de distúrbios mentais variados, entre outros.

|

| Freenet Project - É um software livre e multi plataforma capaz de compartilhar e pesquisar arquivos de forma anônima |

CONCLUSÃO

Este documento é o resultado de uma pesquisa pessoal realizada pelo autor e não tem outro intuito além de compartilhar conhecimento, nada mais. Foi constatado que o conteúdo impróprio é uma pequena parcela das informações contidas na invisible web. A qualidade dos resultados nas pesquisas sobre documentos técnicos e acadêmicos na web de profundidade é superior ao resultado dos motores de superfície.

Texto publicado originalmente no blog do autor

Adicionar comentário

This policy contains information about your privacy. By posting, you are declaring that you understand this policy:

- Your name, rating, website address, town, country, state and comment will be publicly displayed if entered.

- Aside from the data entered into these form fields, other stored data about your comment will include:

- Your IP address (not displayed)

- The time/date of your submission (displayed)

- Your email address will not be shared. It is collected for only two reasons:

- Administrative purposes, should a need to contact you arise.

- To inform you of new comments, should you subscribe to receive notifications.

- A cookie may be set on your computer. This is used to remember your inputs. It will expire by itself.

This policy is subject to change at any time and without notice.

These terms and conditions contain rules about posting comments. By submitting a comment, you are declaring that you agree with these rules:

- Although the administrator will attempt to moderate comments, it is impossible for every comment to have been moderated at any given time.

- You acknowledge that all comments express the views and opinions of the original author and not those of the administrator.

- You agree not to post any material which is knowingly false, obscene, hateful, threatening, harassing or invasive of a person's privacy.

- The administrator has the right to edit, move or remove any comment for any reason and without notice.

Failure to comply with these rules may result in being banned from submitting further comments.

These terms and conditions are subject to change at any time and without notice.

Comentários